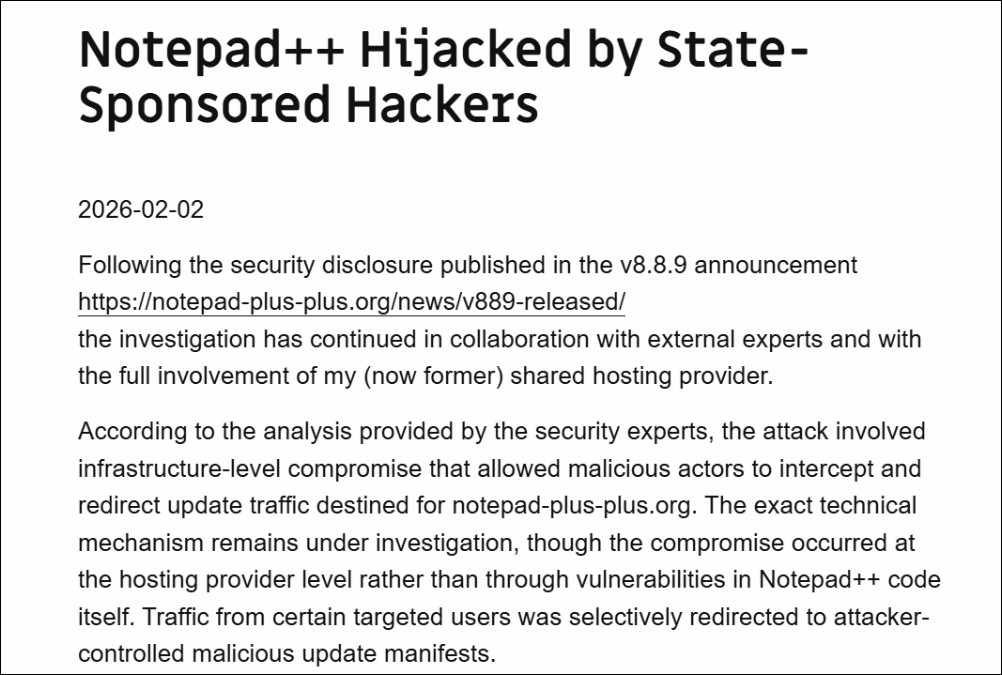

全球最受歡迎的開源文字編輯器之一 Notepad++,其官方更新機制遭到疑似中國國家級駭客組織劫持長達六個月。攻擊者透過入侵託管服務商的基礎設施,將特定用戶的更新流量重新導向至惡意伺服器,讓受害者在不知情的情況下下載了內建後門的安裝程式。Notepad++ 開發者 Don Ho 於 2 月 2 日發表聲明,向所有受影響用戶「深表歉意」,並揭露了這起自 2025 年 6 月至 12 月持續運作的供應鏈攻擊全貌。

Notepad++ 遭中國國家級駭客劫持長達六個月

與常見的軟體漏洞攻擊不同,這次的入侵並非針對 Notepad++ 程式碼本身,而是從託管服務商的共享伺服器層級下手。攻擊的技術流程如下:

第一階段:入侵託管伺服器(2025 年 6 月~9 月 2 日)

攻擊者成功滲透 Notepad++ 官網所在的共享主機伺服器,取得完整控制權。在此期間,他們能夠直接攔截並篡改指向 `notepad-plus-plus.org` 的更新流量。

第二階段:維持存取憑證(9 月 2 日~12 月 2 日)

2025 年 9 月 2 日,託管商進行了一次例行性核心和韌體更新,攻擊者因此失去了對伺服器的直接存取。然而,他們仍保有該伺服器內部服務的登入憑證,持續利用這些憑證將 Notepad++ 的更新流量重新導向至惡意伺服器,直到 12 月 2 日所有憑證被輪換為止 。這並非大規模無差別攻擊。攻擊者採取「高度選擇性鎖定」策略:只有來自特定目標用戶的流量才會被重新導向,其餘用戶完全不受影響 。

利用更新驗證缺陷

Notepad++ 使用名為 WinGUP(GUP) 的專屬更新工具。該工具會向 `notepad-plus-plus.org/update/getDownloadUrl.php` 回報當前版本,再從回傳的 XML 檔案中取得更新下載網址。攻擊者正是利用了舊版 Notepad++ 在更新驗證上的不足——早期版本的更新流量甚至僅使用 HTTP 傳輸,且下載的檔案使用的是自簽根憑證,導致攻擊者可以在 ISP 層級攔截並竄改流量 。

幕後黑手:中國國家級駭客組織 Lotus Blossom

多名獨立安全研究人員判定,此次攻擊的幕後操作者極可能是中國國家級駭客組織。資安公司 Rapid7 進一步將攻擊歸因於 Lotus Blossom(又稱 Violet Typhoon / APT31),這是一個長期從事間諜活動的組織,已知為中國政府服務 。The Hacker News 的報導亦確認了 APT31 的關聯。攻擊目標涵蓋政府機構、電信業、航空業、關鍵基礎設施與媒體產業,且受害組織均與東亞地區有業務關聯。

Rapid7 將攻擊者植入的惡意載荷命名為 Chrysalis(蛹),並將其描述為「一個功能豐富的客製化後門程式」。Rapid7 研究人員表示:「其廣泛的功能表明這是一個精密且持久性的工具,而非簡單的一次性惡意程式。」這意味著攻擊者能透過 Chrysalis 取得受害設備的完整遠端控制權限,進行所謂的「hands-on keyboard」操作:即攻擊者透過網頁介面直接操控受感染的電腦 。

獨立安全研究員 Kevin Beaumont 透露,至少有三個組織向他回報,其網路內安裝了 Notepad++ 的設備發生了安全事件,攻擊者成功取得了鍵盤層級的直接控制權 。

堪比 SolarWinds 的供應鏈攻擊

TechCrunch 在報導中將這起事件與 2019-2020 年的 SolarWinds 供應鏈攻擊相提並論。SolarWinds 事件中,俄羅斯國家級駭客入侵了該公司的伺服器,在其 IT 管理軟體中秘密植入後門,導致包括美國國土安全部、商務部、能源部、司法部和國務院等多個政府機構受到影響。雖然 Notepad++ 事件的受影響規模目前看來較小(因為是高度選擇性攻擊),但攻擊手法的精密程度與持續時間(六個月)同樣令人警惕。

修復措施

事件曝光後,Notepad++ 團隊採取了以下措施:

1. 遷移至新的託管服務商:選擇具有更強安全實踐的供應商

2. 強化更新工具 WinGUP:在 v8.8.9 中加入下載安裝程式的憑證與簽章雙重驗證

3. XML 簽章驗證:更新伺服器回傳的 XML 檔案現已加入 XMLDSig 數位簽章

4. 強制驗證:即將在 v8.9.2 中全面強制執行憑證與簽章驗證

Don Ho 呼籲所有用戶立即手動下載 v8.9.1 或更新版本,並執行安裝程式進行更新。

後續調查持續進行

事件公開後,多家安全公司陸續釋出更詳細的技術分析:

– Rapid7 發布了 Chrysalis 後門程式的完整分析報告

– 卡巴斯基(Kaspersky) 在 2 月 3 日釋出了入侵指標

– 原託管服務商在 2 月 5 日提供了額外的 IoC 資料

值得注意的是,Don Ho 在最初的聲明中坦言,其事件回應團隊花了一週時間分析了約 400 GB 的伺服器日誌,雖然發現了入侵痕跡,卻**未能找到具體的入侵指標(如二進位雜湊值、惡意網域或 IP 位址),直到 Rapid7 和卡巴斯基介入後才取得更多可追蹤的資訊。

給用戶的建議

一般用戶:

– 立即從 [官方網站]手動下載 v8.9.1 或更新版本

– 注意搜尋引擎上充斥大量偽裝的 Notepad++ 惡意廣告

企業用戶:

– 考慮封鎖 `notepad-plus-plus.org` 或阻止 `gup.exe` 連接網際網路

– 可進一步封鎖 `notepad++.exe` 的網路存取權限(除非有完善的擴充套件監控機制)

– 參考 Rapid7 發布的 IoC 進行內部調查