Microsoft 於 2026年2月 發布安全更新,修補 58 個漏洞,其中包括一個相當引人注目的 Windows Notepad 高危遠端程式碼執行漏洞(CVE-2026-20841)。該漏洞 CVSS 評分高達 8.8/10,屬於高危級別。攻擊者只需誘使用戶開啟含惡意內容的 Markdown 檔案並點擊連結,即可完全控制受害者的 Windows 系統。

CVE-2026-20841 風險摘要

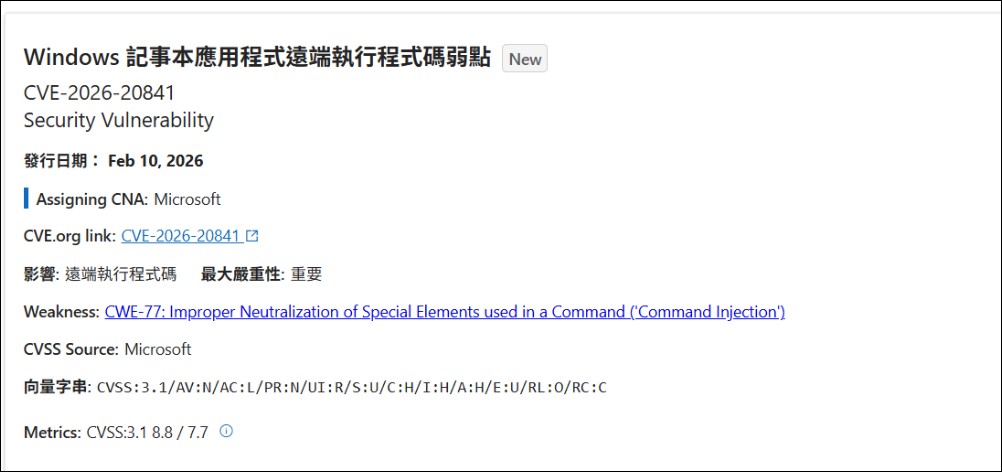

- CVE 編號:CVE-2026-20841

- CVSS 評分:8.8/10(高危)

- 漏洞類型:遠端程式碼執行(Remote Code Execution, RCE)

- 攻擊難度:低(只需用戶點擊連結)

- 影響範圍:Microsoft Store 版本的現代 Notepad 應用程式

Windows Notepad 漏洞原理與攻擊流程

根本原因:Markdown 功能的協議處理缺陷

Windows Notepad 新增的 Markdown 檔案支援功能存在安全缺陷。Microsoft 於 2025年為 Notepad 加入 Markdown 渲染功能,讓用戶可直接處理這種輕量級標記語言。然而,安全研究員發現,Notepad 在處理 Markdown 超連結時未能正確驗證協議處理器(protocol handler)。這個驗證缺失成為了攻擊者利用的入口。

攻擊流程解析

攻擊者利用此漏洞的完整流程如下:

- 準備惡意檔案:攻擊者製作包含特製連結的惡意 Markdown 檔案(.md)

- 誘使用戶開啟:通過釣魚郵件、即時通訊或其他社交工程手段,誘使受害者開啟該檔案

- 用戶點擊連結:當用戶在 Notepad 中點擊該連結時

- 啟動未經驗證的協議處理器:Notepad 啟動未經驗證的協議處理器,從遠端伺服器載入並執行檔案,無需適當驗證

- 獲得系統控制權:攻擊以用戶權限執行,若受害者擁有管理員權限,黑客即可完全接管系統

整個攻擊過程無需複雜的技術操作,僅需用戶的一次點擊,門檻極低但危害極大。

影響範圍與風險評估

| 項目 | 說明 |

|---|---|

| 受影響版本 | Microsoft Store 版本的現代 Notepad 應用程式(支援 Markdown 功能的版本) |

| 不受影響版本 | 舊版 Notepad.exe(傳統記事本程式) |

| 風險評估 | 由於 Notepad 是 Windows 核心組件,幾乎所有現代 Windows 工作站都面臨此漏洞威脅 |

值得注意的是,此次 2 月安全更新共修補 58 個漏洞,其中包括 6 個已遭駭客利用的零日漏洞。

修補方式與用戶建議

Microsoft 已在 2026年2月10日 發布的 Windows 累積更新中修補此漏洞。用戶應採取以下措施:

立即行動

- 自動更新:透過 Microsoft Store 推送更新至版本 11.2510 或更高版本

- 手動檢查:用戶可透過 Microsoft Store 檢查 Notepad 更新

- Windows Update:安裝 2026年2月安全更新

安全建議

- 避免開啟來源不明的 Markdown 檔案(.md)

- 不要在 Notepad 中點擊不可信的連結

- 定期檢查並安裝系統更新

- 對於高風險用戶,可考慮暫時使用其他純文字編輯器替代