近日在德國混沌電腦俱樂部(Chaos Communication Congress)第 39 屆大會上,知名安全研究員 tihmstar 發表了一項震撼世界的研究成果,他成功破解了 PlayStation 5 遊戲主機所採用的 AMD 平台安全處理器(Platform Security Processor, PSP),並發現至少六個無法透過軟體更新修補的硬體漏洞。這項研究不僅影響 PS5,更波及多款採用 AMD Zen 2 架構的處理器產品。

破解起因:只想玩《Beat Saber》自訂歌曲

這項研究計畫源自一個看似一點都不重要的需求,tihmstar 購買了 PS5 主機和 VR 頭戴裝置,想要遊玩《Beat Saber》這款節奏遊戲,但發現主機版本的內建歌曲選擇非常有限,而 Steam 平台上豐富的社群自訂歌曲卻無法在 PS5 上使用。不願意為此再購買第二個 VR 頭戴裝置的他,決定自行破解主機以移植社群創作的自訂歌曲。

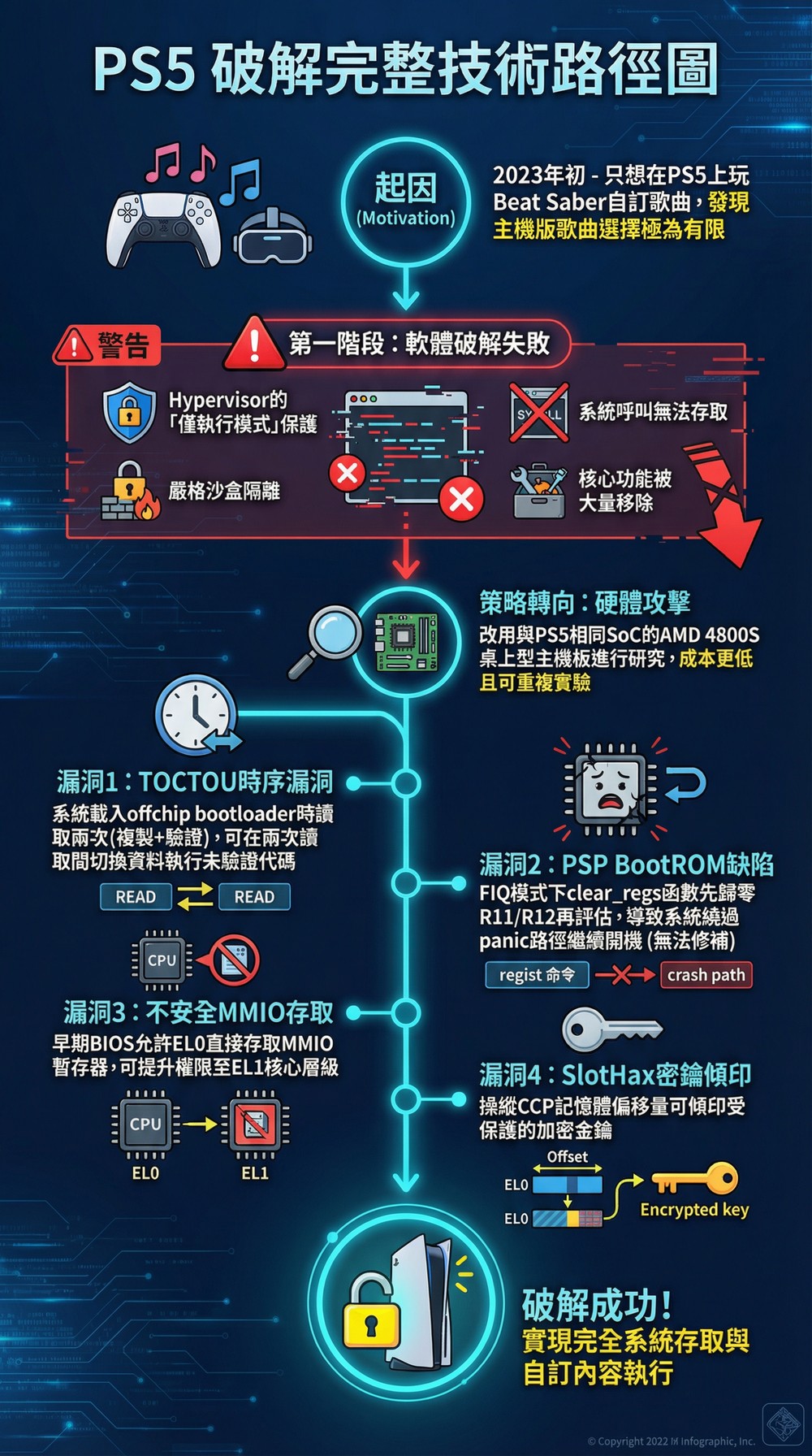

起初,tihmstar 嘗試了傳統的軟體破解途徑:透過瀏覽器漏洞取得進入點,再攻破核心系統。然而,PS5 的 Hypervisor(虛擬機監視器)設計了「僅執行模式」的核心文字保護機制,使盲目利用漏洞變得極為困難。加上嚴格的沙盒隔離、無法存取的系統呼叫,以及大量被移除的核心功能,軟體破解之路處處碰壁。

最終,他決定採取更激進的手段:直接攻擊硬體層級的安全核心,透過物理故障注入(fault injection)技術來突破 PS5 的安全防護。

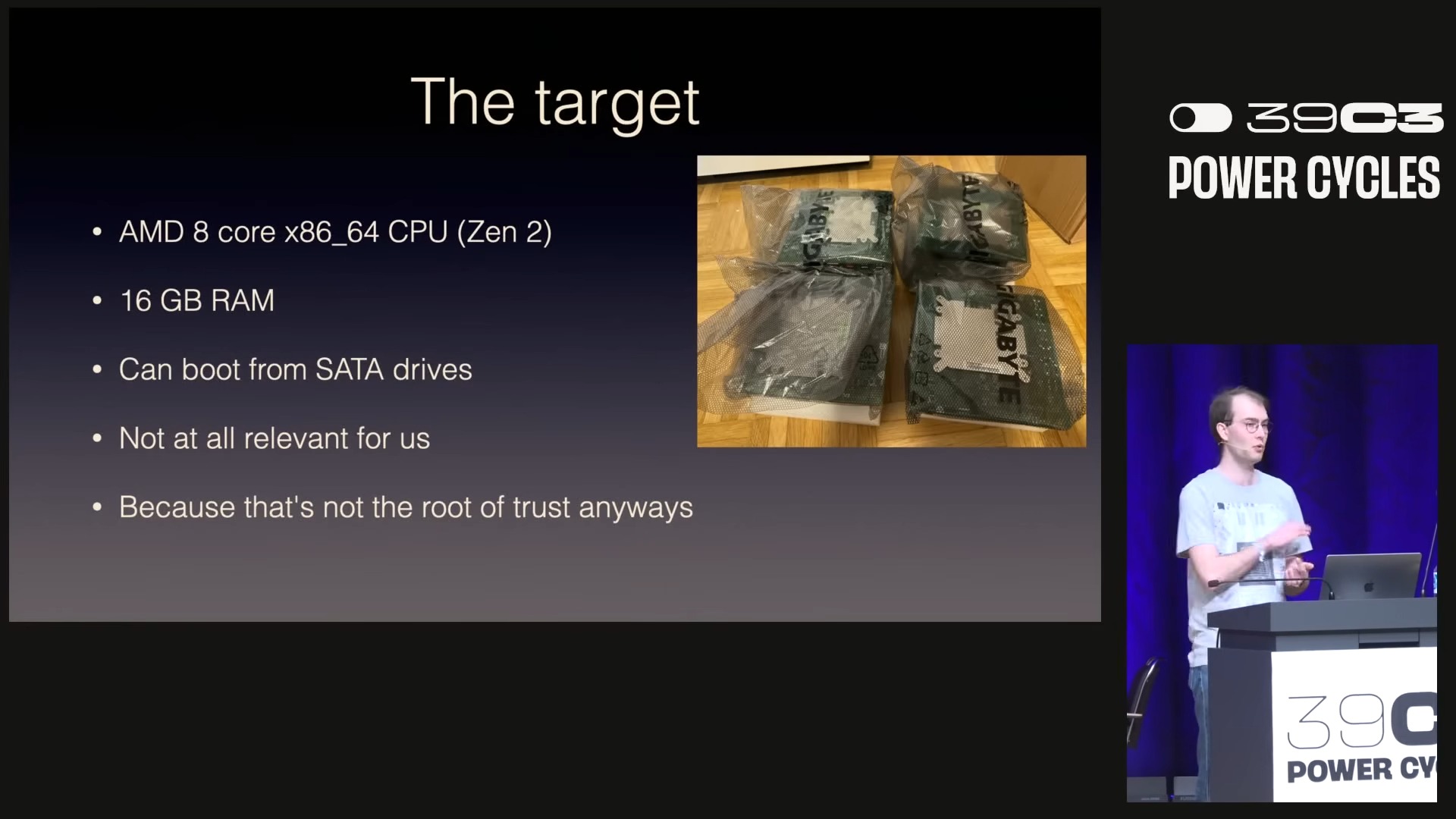

研究策略:先攻破桌上型主機板

由於直接對 PS5 主機進行硬體實驗成本高昂且風險極大,tihmstar 找到了一個聰明的替代方案。他發現,AMD 在製造過程中若產出 GPU 故障的晶片,會將這些晶片(停用 GPU 後)製成衍生的桌上型主機板販售,而非直接丟棄。這些主機板採用與 PS5 完全相同的系統單晶片(SoC),但價格便宜許多,尤其是在 eBay 上購買故障品更是如此。透過破解這些桌上型主機板(如 AMD 4800S),研究團隊能夠在較低成本下測試各種攻擊手法,再將成功的技術移植到 PS5 主機上。

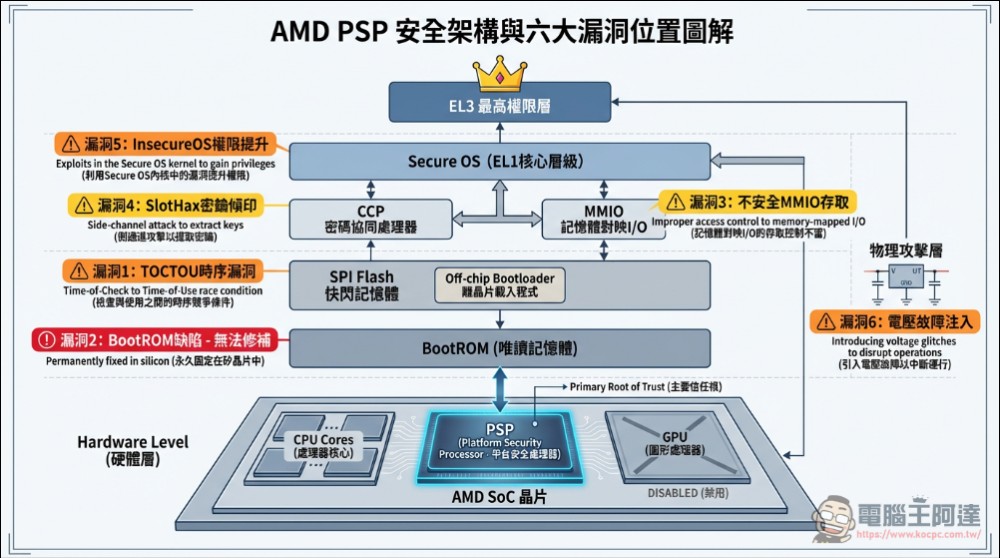

發現的重大安全漏洞

1、 PSP BootROM 漏洞

這是最關鍵的發現。AMD 平台安全處理器的 BootROM(開機唯讀記憶體)存在一個設計缺陷:當系統進入快速中斷請求(FIQ)模式時,clear regs & stack then boot or hang 函數會先將暫存器 R11 和 R12 歸零,然後才進行評估。這導致系統即使在發生錯誤時,仍會繞過緊急停機路徑,繼續執行開機程序。

影響程度:這是一個無法修補的硬體漏洞,因為 BootROM 內容在晶片製造時就已固化,無法透過韌體更新修正。

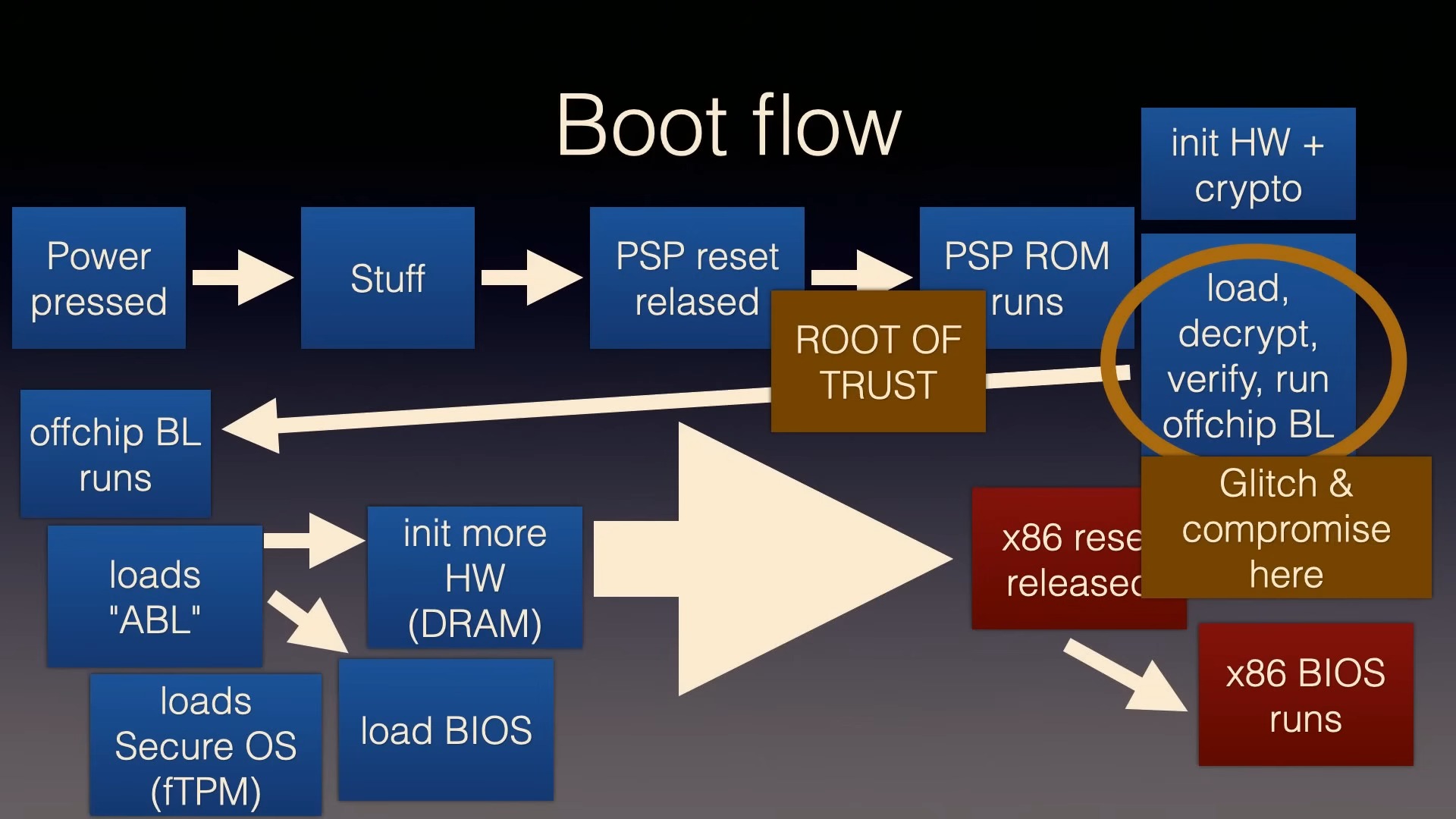

2、 TOCTOU(Time-of-Check to Time-of-Use)漏洞

研究人員發現,系統在載入離晶片開機載入程式(offchip bootloader)時存在時序漏洞。系統會讀取程式碼兩次:第一次是複製到記憶體,第二次是驗證完整性。攻擊者可以在這兩次讀取之間切換資料,讓系統執行未經驗證的自訂程式碼。

3、 不安全的 MMIO 存取

早期 BIOS 版本允許使用者模式(EL0)直接存取記憶體對映輸入輸出(MMIO)暫存器,使攻擊者能夠提升權限至 EL1(核心層級)。

4、 SlotHax:密鑰傾印漏洞

透過操縱密碼協同處理器(CCP)內的記憶體偏移量,研究人員開發出一種名為「SlotHax」的技術,能夠傾印受保護的加密金鑰。

攻擊技術:物理層級的精密操作

研究團隊開發了多種創新的硬體攻擊技術:

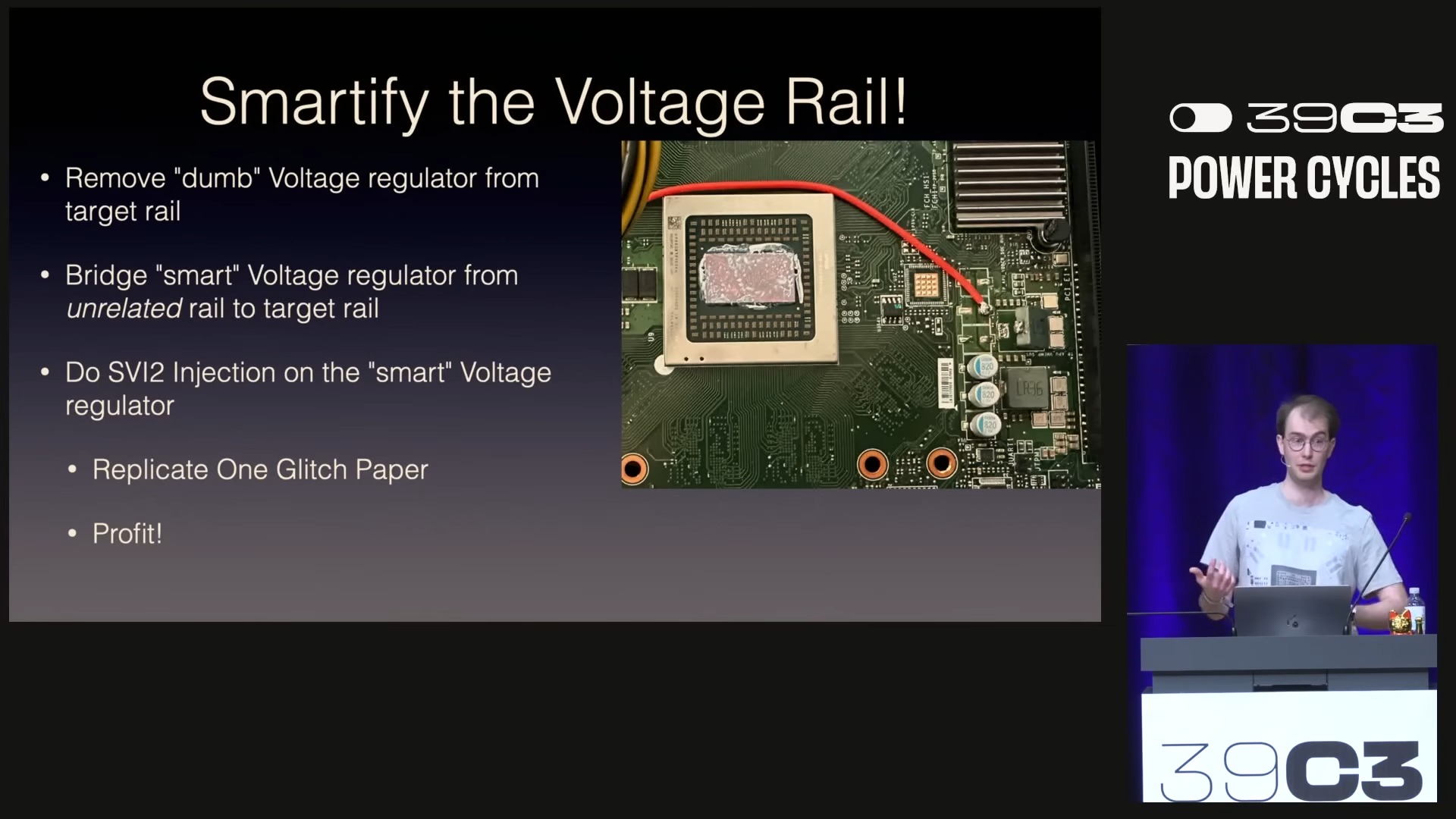

電壓故障注入(Voltage Glitching)

透過劫持 SVI2 協定或「智能化」基礎電壓調節器,在處理器執行關鍵指令的瞬間注入精確的電壓故障。這種技術需要將電壓「階梯式」降低至不穩定水平,然後施加「微型階梯」或「削波」來破壞特定指令的執行。

客製化改裝晶片(Modchip)

建造硬體裝置攔截訊號並操縱處理器的電源供應,實現對開機流程的控制。

微控制器整合

使用 RP2040(Raspberry Pi Pico)微控制器代理 SPI(串列週邊介面)線路,在系統讀取開機程式時注入惡意酬載。這種「雙晶片方法」利用了前述的 TOCTOU 漏洞。

逆向工程與記憶體操縱

傾印離晶片開機載入程式並逆向分析 BootROM,找出可利用的程式碼路徑。同時利用可用的系統呼叫寫入受限制的暫存器。

當前破解狀態與成果

截至演講時,研究團隊已達成以下里程碑:

✅ 成功在零售版 PS5 上執行自訂程式碼

✅ 實現《Beat Saber》自訂歌曲遊玩(結合公開越獄工具與自訂研究成果)

✅ 開發 InsecureOS 自訂酬載,在 EL1 層級運行,可監控 SPI 匯流排並透過 POST 代碼輸出除錯資訊

✅ 成功傾印 BootROM 和離晶片開機載入程式

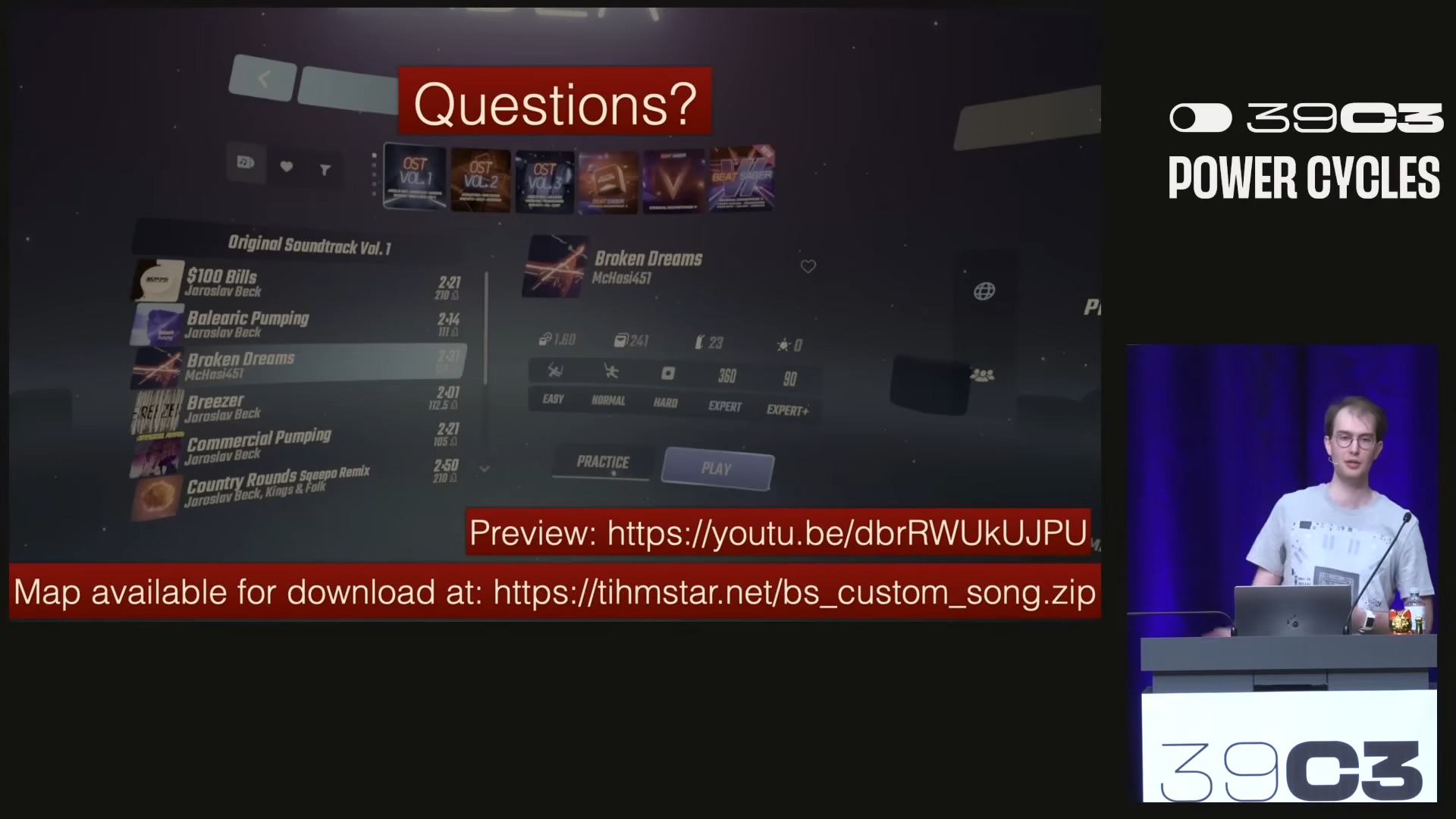

演講中展示了系統在開機過程中輸出自訂 POST 代碼的畫面,以及一段《Beat Saber》遊玩自訂歌曲的畫面,證明最初的目標已經達成。

被破解的PS5 執行《Beat Saber》遊玩自訂歌曲畫面:

⚠️ 尚未完全實現的目標:透過 FIQ 漏洞實現完整的 BootROM 程式碼執行,目前受限於無法觸發非看門狗計時器的 FIQ 中斷。

影響範圍與產業衝擊

受影響的硬體

- PlayStation 5 遊戲主機(所有硬體版本)

- 採用 AMD Zen 2 架構的處理器

- 使用相同 PSP 程式碼基礎的各種 AMD 處理器

對 PS5 玩家的意義

- 完全開放的自製軟體(homebrew)支援:使用者可以執行未經 Sony 授權的程式

- 遊戲修改能力:如《Beat Saber》自訂歌曲、修改遊戲參數等

- 根信任層級的破解:攻破 BootROM 意味著建立了無法透過軟體更新修補的持久性存取權限

對 Sony 與 AMD 的挑戰

由於這些漏洞存在於硬體層級的 BootROM,無法透過系統更新修補。這意味著:

- 所有現有的 PS5 主機理論上都可能被破解且漏洞無法修補(只能推出新版硬體,如:PS5 Pro+)

- AMD 必須在未來的晶片設計中修正這些問題

- Sony 可能需要重新評估其內容保護策略

未來發展與相關限制

可能的發展方向:

- 進一步研究如何觸發 FIQ 中斷,可能實現對所有受影響 AMD 系統的永久性、無法修補的 BootROM 漏洞。

- 開發更穩定的破解工具和改裝晶片

- 探索其他 AMD 平台的類似漏洞(包含 XBOX Series 系列主機)

技術限制:

- 對 BootROM 進行故障注入比對 SRAM 中的程式碼困難得多,因為 ROM 匯流排的穩健性更高

- 某些加密金鑰在安全開機過程中會被覆寫,難以提取

- 需要專業的硬體知識和設備才能複製這些攻擊

這項研究展示了多種創新的硬體攻擊技術,包括針對強力 MOSFET 和大量電容器的新型故障注入策略。tihmstar 在演講中不僅分享了具體的漏洞,更提供了豐富的攻擊方法論和發現策略,為安全研究社群提供了寶貴的知識基礎。值得注意的是,這次演講的免責聲明特別強調:這不是一場主機破解教學。研究主要聚焦於 AMD 平台安全處理器的安全性分析,儘管某些發現無法直接移植到 PS5,但對於理解現代處理器的安全架構仍具有重要意義。

該演講全程影片,可開啟cc字幕觀看:

結語

從一個簡單的「想玩自訂歌曲」的願望,演變成對 AMD 底層安全架構的全面突破,tihmstar 的研究歷程不僅實現了個人目標,更揭開了「pAMDora’s box」(AMD 的潘朵拉之盒),讓業界重新審視硬體安全的重要性。

這起事件再次證明:在資訊安全領域,真正的「不可破解」並不存在。尤其是讓一群 Geek 無法爽快玩遊戲時可能造成的嚴重後果(誤),不過小編個人認為,現在的遊戲容量超大且幾乎都要聯網更新才能玩,目前「破解玩盜版」這件事其實性價比很低(更別說 BAN 機砍帳號的風險),現在幾乎也很少人這麼做了,加上這目前還處於很早期的研究階段,所以對於一般玩家、Sony 與遊戲公司的影響其實也沒那麼大,當作新聞看看即可。